Эта запись опубликована

25.05.2009 в 1:29. Рубрики: безопасность, Железная кузница. Вы можете следить

за ответами к этой записи через RSS 2.0.

Вы можете оставить отзыв или трекбек со своего сайта.

Тестирование шифрования на netbook Asus EEE1000

После предыдущей статьи о тестировании Asus 1000H мне в почту посыпалась куча вопросов. Впрочем, оставшихся без ответа: если статья на блоге является добровольным литературным творчеством, то личное письмо в почту — уже запросом на техподдержку, что по моему мнению должно вознаграждаться.

Но на один самый распространенный вопрос я все же дам ответ. Ниже более-менее развернутое тестирование шифрования на базе TrueCrypt.

Надеюсь, зайти на сайт продукта и прочитать документацию может каждый и мне не нужно ее пересказывать. Так что пойдем сразу в бой.

Для того, чтобы получить не цифры, выводимые сравнительным тестом производительности криптоалгоритмов, а реальные данные производительности связки диск-процессор-память, создадим несколько виртуальных криптоконтейнеров размером по 2Гб и протестируем скорость работы с файловой системой внутри них.

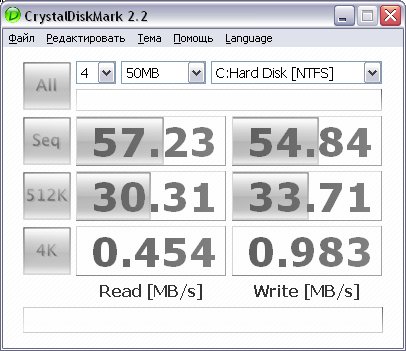

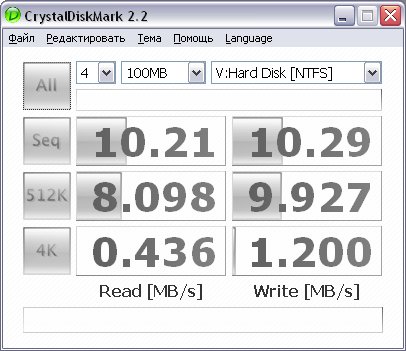

Вот данные производительности для случая работы непосредственно с жестким диском системы.

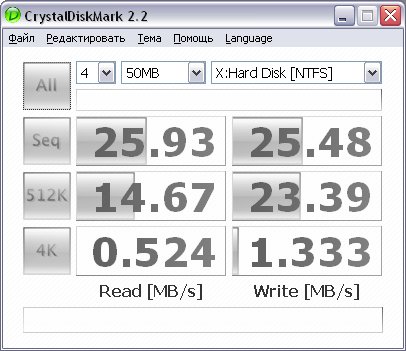

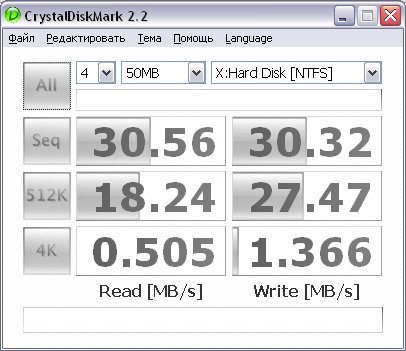

Теперь откроем контейнер, зашифрованный при помощи AES и проведем тестирование работы с ним.

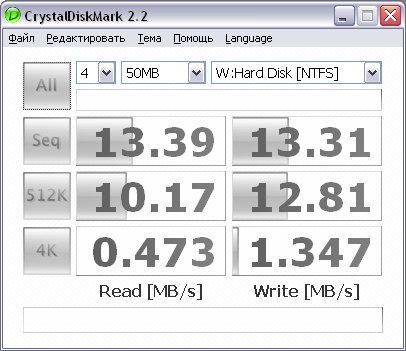

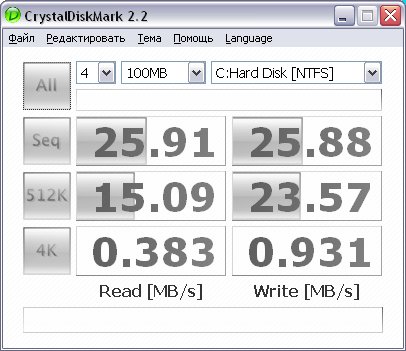

Произведем аналогичные измерения для TWOFISH контейнера.

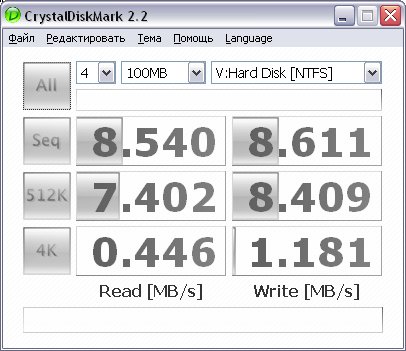

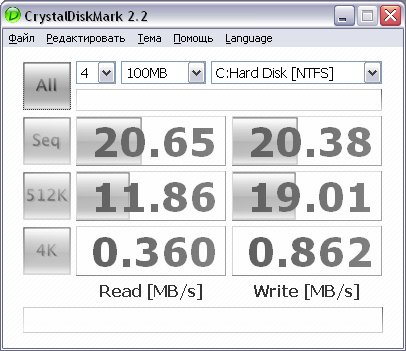

Теперь усложним задачу и используем последовательное шифрование обоими алгоритмами.

Приходится признать, что производительность и так уже получается очень даже так себе.

Но все равно, проведем измерения для случая последовательного использования трех алгоритмов.

Кстати, если честно, я себе не представляю ситуацию, когда подобное может оказаться актуальным: криптостойкость предыдыщего двойного шифрования такова, что компрометация ключа путем использования человеческого фактора стоит для злоумышленника бесконечно дешевле. А про методы заинтересованных спецслужб я лучше промолчу, ибо хорошо знаком с ними изнутри и к ИТ они отношения не имеют вообще.

Что же, мы получили некую картину производительности для случая использованию двойного прохода через файловую систему (данные->TrueCrypt->NTFS контейнера->NTFS физического диска).

Но прежде, чем потирать руки в предвкушении иной производительности при шифровании непосредственного физического диска, стоит задуматься о том, что именно нам показывает запуск сравнительного теста производительности криптоалгоритмов, встроенный в сам TrueCrypt.

Проверим же производительность последовательного использования трех криптоалгоритмов для случая работы процессора нашего Asus в нестандартном режиме, на частоте в 2000Мгц.

Как и ожидалось, производительность выросла. А раз уж мы все равно поменяли частоту процессора, произведем повторный замер результатов для шифрования twofish.

Результат снова оказался вполне предсказуем. Заодно же стоит задуматься о следующем: если раньше процесс считывания данных в память вполне даже проходил мимо процессора, то теперь, уж извините, можно забыть обо всех прелестях DMA и каждый байт обязательно проделает свой путь через конвейеры центрального процессора.

Однако тестирование было бы неполным без замеров производительности для случая работы с полностью зашифрованным жестким диском. И, разумеется, три часа ожидания не стали помехой для исследования.

Итак, по завершении процесса, у нас есть 160Гб диск, полностью зашифрованный по алгоритму TwoFish. Я считаю этот алгоритм наиболее оптимальным с точки зрения отношения криптостойкости и производительности.

Проведем же последовательную серию измерений для частот процессора в 2000Мгц, 1600Мгц (штатный режим работы) и 1250Мгц (штатный режим пониженного энергопотребления).

Как видно из результатов, чудес не произошло. И за гарантию сохранности своих секретов приходится расплачиваться производительностью.

Для более полного осознания уплаченной цены, повторим тест по архивированию эталонного объема информации. Напомню, в прошлый раз при скорости процессора в 2000Мгц операция заняла около 1 минуты и 33 секунд. Теперь же та же самая операция занимает около двух минут и 23 секунд.

И еще болезненней потеря производительности ощущается при выходе из режима Hibernate, когда два гигабайта данных мучительно расшифровываются в оперативную память.

Собственно говоря, главный вопрос, который себе необходимо задать, это то, насколько существенен будет ущерб от потери конфиденциальной информации. В большинстве случаев, вполне достаточно хранить все ценные разработки и конфиденциальные документы внутри криптоконтейнера. Потому как любой пароль, переданный открытым текстом через WiFi ресторана, в момент передачи более паролем считаться не может и вашу любовную переписку на Одноклассниках завтра все равно будет читать весь город.

С другой же стороны, потеря ноутбука, переведенного в режим Hibernate не даст спокойно спать. Мировой опыт показывает, что вовсе не всегда данные из найденного ноутбука уничтожаются, как ненужные. А бывает так, что и, казалось бы безобидный, сохраненный в браузере пароль от личного бесплатного почтового ящика, попав в чужие руки приносит много бед и разочарований. Последнее к вопросу о самоорганизации и уверенности в том, что совершенно случайно никогда ни один конфиденциальный документ (а также его черновик) не сохранялся нигде, кроме шифрованного контейнера.

Все остальные выводы для принятия правильного решения, полагаю, каждый для себя сможет сделать самостоятельно.

Ваш отзыв